שבוע הסייבר 2017 - JC[ider]T

אתגר 1:

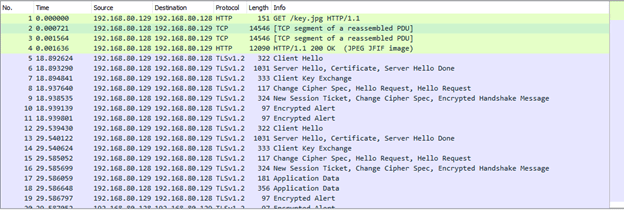

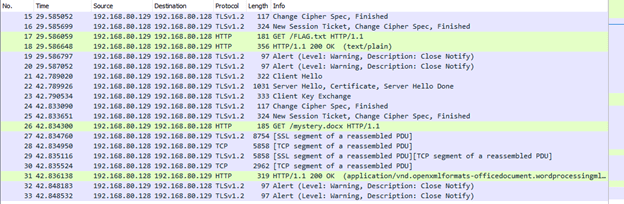

קיבלנו קישור להורדת קובץ pcap.

ישר כשפתחנו את הקובץ ראינו שנשלחה תמונה key.jpg, הנחנו שזה איזה שהוא סוג של סטגונוגרפיה. למזלינו זה היה פשוט, הם שמו קובץ נוסף בסוף התמונה. חילצנו את הקובץ שמסתבר שהיה קובץ Gzip וחילצנו את התוכן שלו. יאיי מפתח פרטי.

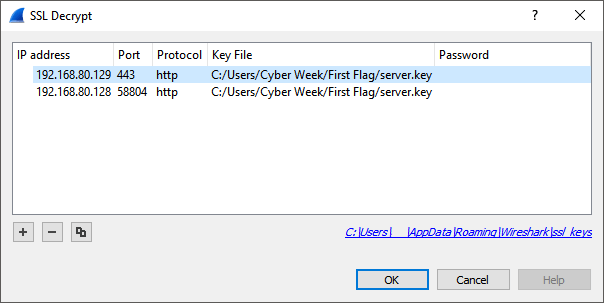

הגדרנו את Wireshark להשתמש במפתח ולפענח את המידע.

עכשיו גילינו שני קבצים חדשים: mystery.docx ו-FLAG.txt.

בקובץ טקסט הראשון היה את המפתח לסיום השלב הראשון. First flag is: e-OrhJKccg!VJ&Ng0.

אתגר 2:

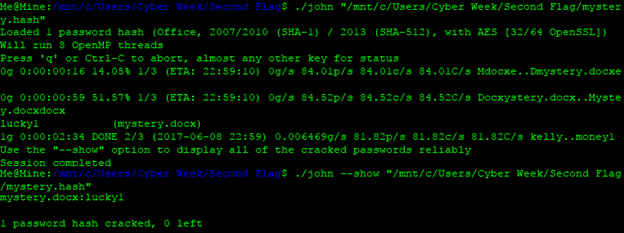

הקובץ mystery.docx היה נעול עם סיסמה. בשביל להשתמש ב John the Ripper על מנת לפרוץ אותה היינו צריכים להשיג את ההאש שלה. בעזרת office2john.py חילצנו את ההאש לקובץ mystery.hash.

$ ./office2john.py mystery.docx > mystery.hashועכשיו בעזרת John the Ripper, מצאנו את הסיסמה lucky1.

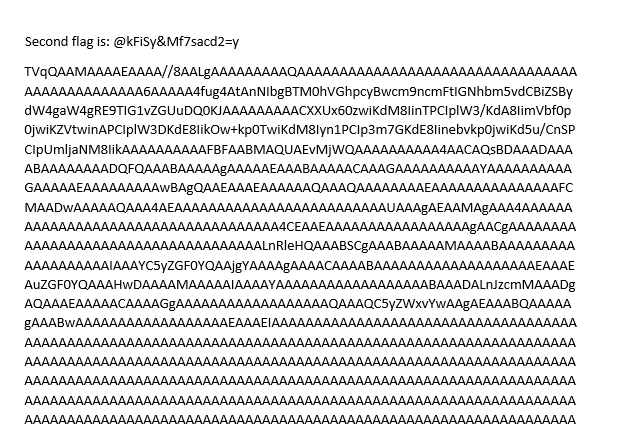

פתחנו את הקובץ וורד וראינו את זה:

יאיי אתגר שני נפתר!

אתגר 3:

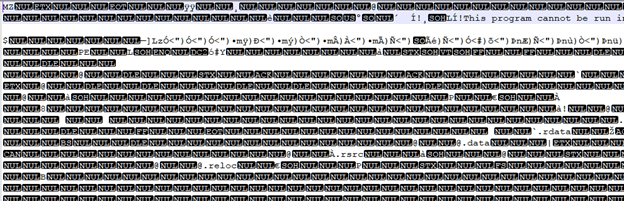

הטקסט המוזר נראה חשוב אז העתקנו אותו לקובץ חדש.

לא היה לנו מושג מה זה, אז ניסינו בסיס 64.

יאיי נראה שעבד!

שמרנו את הקובץ כ-exe והרצנו.

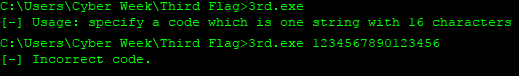

אז… IDA!

כפי שאנחנו כבר יודעים מהרצת התוכנית, אנחנו צריכים להזין סיסמה באורך 16 תוים. עכשיו נותר רק למצוא את הסיסמה הזאת. בעזרת דיבאגר ב-IDA אנחנו רואים שיש השוואה בין תוצאת חישוב כלשהו על הקלט שלנו עם סיסמה שמורה מראש, נקרא לזה compKey.

בנוסף, ראינו שהתוכנית מחלקת את הסיסמה לארבעה חלקים ומבצעת XOR בין כל חלק לבין איזשהו מפתח. התהליך הוא כזה, לוקחים 4 תוים ראשונים של הקלט ומבצעים XOR בינם לבין 4 תוים שמורים מראש Z$9n ושומר את התוצאה לאיזושהו resArray. לאחר מכן זה לוקח את התוצאה שקיבלנו ומבצע XOR בינה לבין ה-4 בתים הבאים של הקלט, וכך הלאה. [הערה: אם מבצעים XOR פעמיים זה כמו לא לבצע XOR בכלל.] חילקנו את compKey ל-4 חלקים:

- compKey1=

0x100x460x790x20 - compKey2=

0x520x100x4F0x7F - compKey3=

0x3F0x630x090x4B - compKey4=

0x0F0x360x3D0x13

אנחנו יודעים איך הם בודקים את הסיסמה ואנחנו יודעים איך XOR עובד, אז בעזרת זה אנחנו יכולים למצוא את הסיסמה הרצויה. חישבנו XOR בינה לבין compKey1 וקיבלנו Jb@N שזה החלק הראשון של הסיסמה. מעולה, אנחנו בכיוון הנכון. אחרי זה חישבנו XOR בין compKey1 לבין compKey2 וקיבלנו BV6_. compKey2 עם compKey3 ויצא msF4 ולבסוף compKey3 עם compKey4 ויצא 0U4X.

שירשנו את כל החלקים יחד וקיבלנו את הסיסמה Jb@NBV6_msF40U4X.

C:Fake Path>3rd.exe Jb@NBV6_msF40U4X

[+] Third flag is: %Tk9Y@(*=T94z)9Skיאיי! סיימנו.