אתגר המוסד - התשע"ז

הקדמה:

ביום העצמות התשע"ז המוסד פרסמו תמונה בעיתון "ישראל היום":

בתחתית התמונה מופיע קישור HTTP://62933120S,60561450W.XYZ, זה כמובן לא הקישור המדויק. בואו נמצא את הנכון.

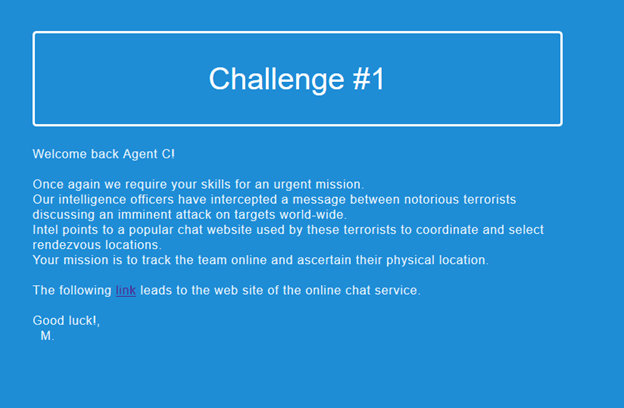

שלב 1:

62933120S,60561450w נראה כמו קורדינטות. הוספנו את הנקודות המתאימות לפורמט 62.933120S,60.561450w ומצאנו בגוגל אי קטן בשם Deception Island. ניסינו לגשת ל-http://deceptionisland.xyz וזה עבד!

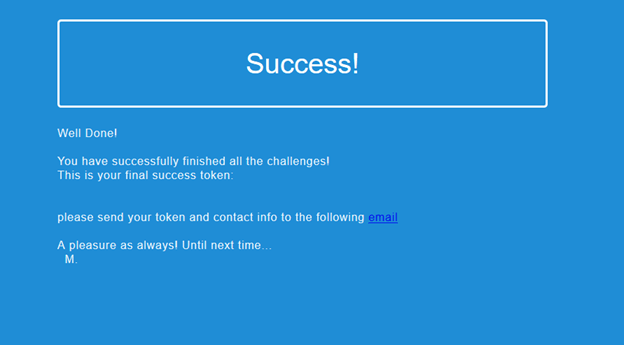

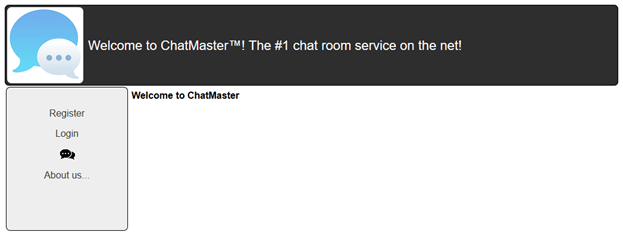

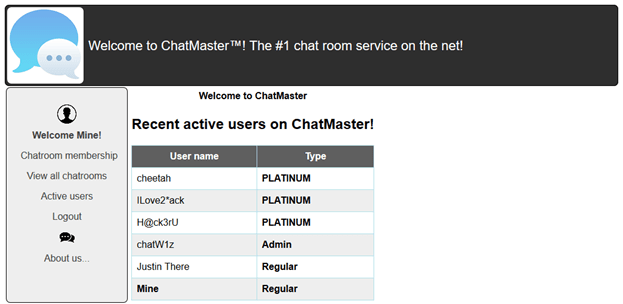

הקישור מביא אותנו לעמוד הבא:

נרשמנו לאתר והגענו לתחתית רשימת המתנה. שמנו לב שיש עוגיה עם השם משתמש שבחרנו בבסיס 64. שינינו את העוגיה להתאים לשם משתמש של הראשון בתור ולחצנו De-register. זה עבד. חזרנו על התהליך עבור כל המשתמשים ברשימה וזה איפשר לנו להתחבר.

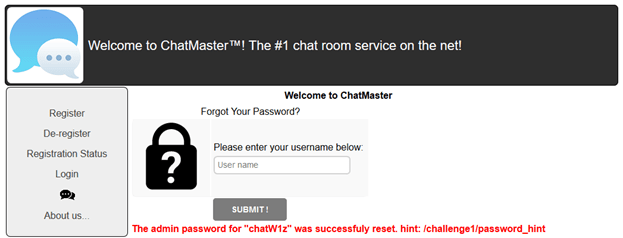

ניסינו לקבל רמז למשתמש אדמין:

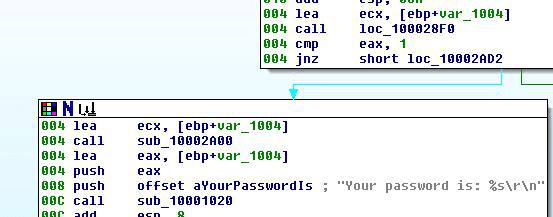

ניווטנו לקישור וקיבלנו קובץ זיפ password_hint.zip מוגן בסיסמא. ברוטפורס עזר לנו למצוא שהסיסמה היא doc1. הזיפ הכיל את הקובץ PassMasterExtension3_1.dll.

על מנת לגרום לספריה להחזיר את הסיסמה היינו צריך לגרום לתוכנית לקפוץ על פקודת jump.

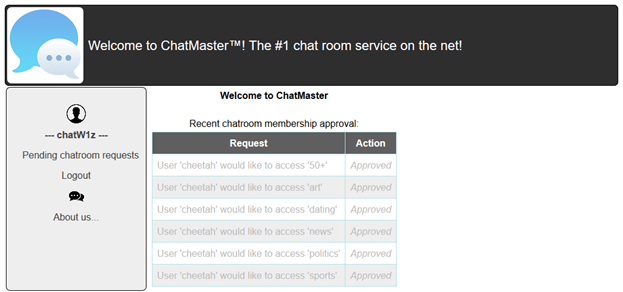

השתמשנו בסיסמה להתחבר לחשבון אדמין.

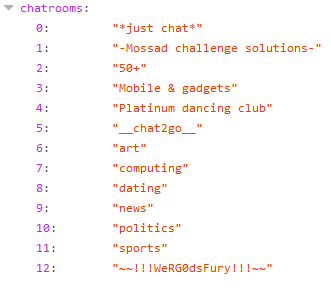

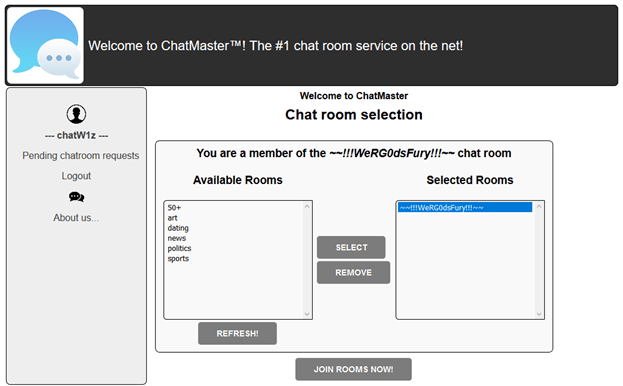

מצאנו איך העמוד מקבל את רשימת הצ'אטים ושיחקנו עם הפרמטרים עד שקיבלנו רשימה מלאה. הרבה מהפרמטרים לא היו חשובים, זה הקישור המינימלי להצגת כל הצ'אטים: http://deceptionisland.xyz/challenge1/chatroomList?utype=0&a=1

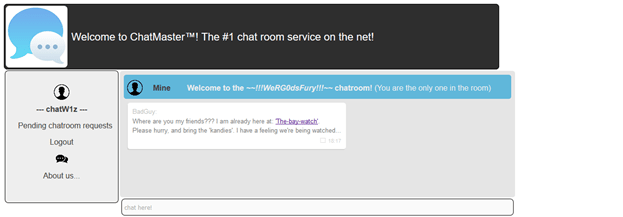

הצטרפנו לכמה חדרים עד שב-~~!!!WeRG0dsFury!!!~~ מצאנו קישור לסןף.

הידד.

שלב 2:

סטגנוגרפיה יאיי! (בעעע)

והנה התמונה:

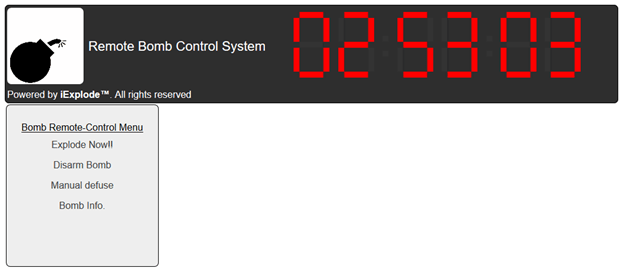

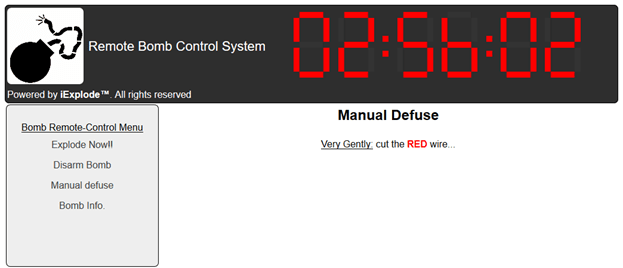

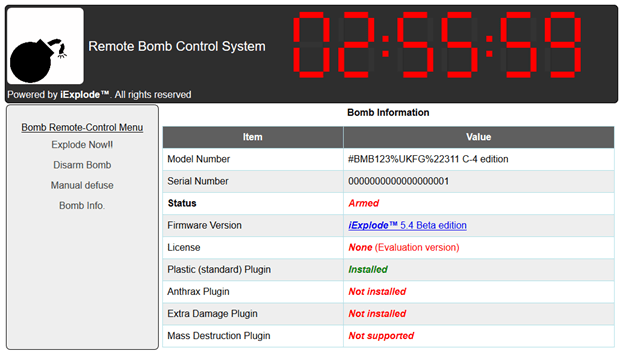

בעזרת zsteg מצאנו טקסט בבסיס 64 L2NoYWxsZW5nZTIvYm9tYg== שתורגם ל-/challenge2/bomb. ווהוו. אוי לא פצצה. יש לנו רק 3 שעות לנטרל אותה.

מסתבר שאני לא יכול לגרום לפיצוץ.

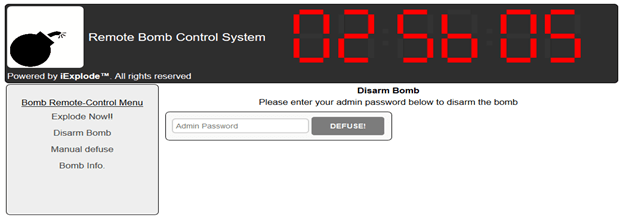

עוד כמה אתגרים כיפיים באתר:

מצאנו כמה קטעי קוד שהובילו אותנו לסיסמה הנכונה. בגדול ניגשנו לפונקציה defuse_page שנמצא ב-\var\www\iexplode.py ושם מצאנו קריאה לפונקציה ב-Pmgmt.pyc שאחרי דיקומפילציה נתן לנו מערך עם סיסמאות. מצאנו את הסיסמה הנכונה בעזרת הקובץ \etc\iexprun.

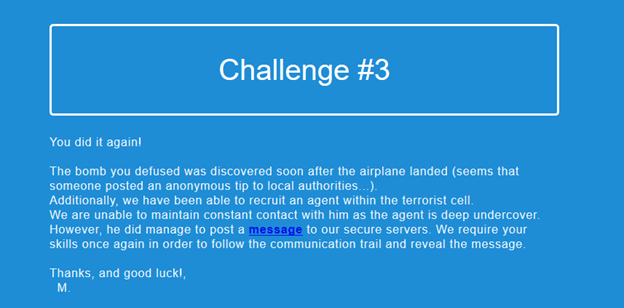

שלב 3:

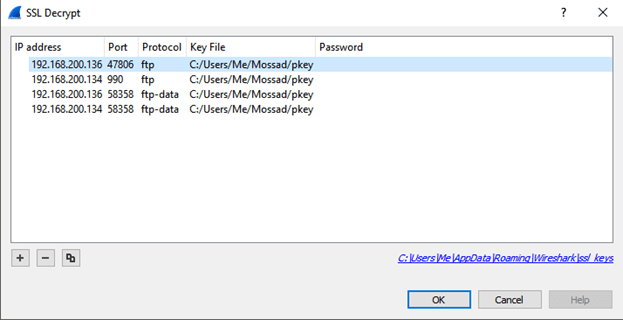

לחיצה על הקישור message הפעילה הורדה לקובץ pcap. מצאנו רפרנסים לשני קבצים שונים. אחד מפתח פרטי מוצפן והשני קובץ טקסט מוזר. מצאנו גם סיסמה שבעזרתה פיענחו את המפתח הפרטי. בעזרת המפתח הפרטי פיענחנו את התקשורת המוצפנת ב-Wireshark ודאגנו שהפורטים יוגדרו כשורה להצגת ftp-data.

קובץ האקסל עם "רשימת קניות" כאשר כל "מחיר" ייצג אות מהקובץ טקסט המוזר שמצאנו קודם. בעזרת סקריפט פשוט מצאנו קישור. וזהו. יאיי!